SSL для внешних приложений

SSL (Secure Sockets Layer) — обеспечивает шифрование данных между веб-сервером и браузером, повышая безопасность и доверие пользователей.

- защита данных — предотвращает перехват конфиденциальной информации;

- доверие пользователей — показ замка в адресной строке браузера;

- соответствие стандартам — соответствие современным требованиям безопасности;

- seo-преимущества — улучшение позиций в поисковых системах;

- cкорость сайта — поддержка технологий, ускоряющих загрузку сайта.

Для включения работы SSL для внешних приложений выполните следующие действия.

- Перейдите в Настройки.

- Перейдите в Настройки веб-сервера.

- Поставьте галочку напротив Включить работу с внешними приложениями через SSL.

- Нажмите кнопку Сохранить.

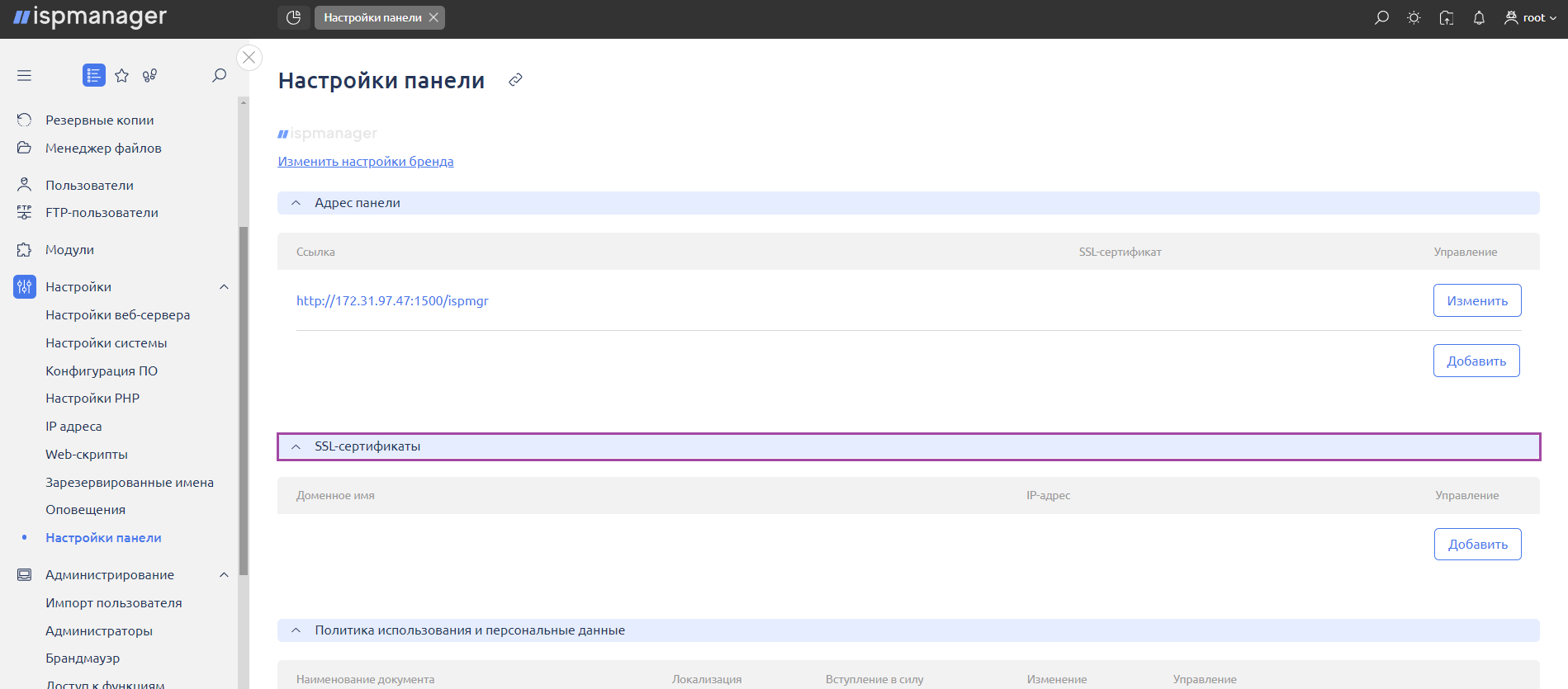

Для управления сертификатами выполните следующие действия.

- Перейдите в Основное меню;

- Перейдите в Настройки;

- Перейдите в Настройки панели;

- Нажмите на раскрывающийся список SSL-сертификаты.

- Обеспечьте безопасный доступ к панели управления, выпустив сертификат для указанного домена. Этот сертификат позволит входить в дополнительные приложения, связанные с этим доменом, просто используя соответствующее доменное имя при входе в панель.

Конфигурационные файлы веб-серверов

При использовании возможности управления SSL-сертификатами в ispmanager создается набор конфигурационных файлов для веб-сервера. Эти файлы необходимы для корректной настройки SSL-соединений и их шифрования.

Модификация конфигурационных файлов

- включения или выключения возможности — при активации или деактивации SSL для внешних приложений;

- изменения настроек возможности — при внесении изменений в настройки SSL;

- добавления или удаления сертификата панели — при установке нового SSL-сертификата или удалении существующего;

- переустановка веб-сервера — в случае переустановки веб-сервера информация о сертификатах панели автоматически восстанавливается через API-запрос ihttpd.certs.

Зависимость от веб-сервера

Конфигурационные файлы различаются в зависимости от используемого веб-сервера (например, Apache или Nginx), что позволяет учесть особенности каждого типа сервера и обеспечить корректную работу SSL-сертификатов.

Apache

Создается конфигурационный файл и папка:

rhel: /etc/httpd/conf.d/ssl_vhosts_inc.conf

/etc/httpd/ssl_cert_vhosts

debian: /etc/apache2/conf.d/ssl_vhosts_inc.conf

/etc/apache2/ssl_cert_vhosts Пример файла ssl_vhosts_inc.conf:

IncludeOptional /etc/httpd/ssl_cert_vhosts/*.conf

Listen 1501В папке для каждого сертификата панели создается конфигурационный файл с именем <имя сертификата>.conf. При удалении сертификата из списка сертификатов панели соответствующий конфигурационный файл удаляется.

Пример файла manager.conf:

<VirtualHost 172.31.97.76:1501>

ServerName localhost

<IfModule headers_module>

Header always set Strict-Transport-Security "max-age=31536000; preload"

</IfModule>

SSLCertificateFile "/usr/local/mgr5/etc/manager.crt"

SSLCertificateKeyFile "/usr/local/mgr5/etc/manager.key"

SSLCipherSuite EECDH:+AES256:-3DES:RSA+AES:!NULL:!RC4

SSLEngine on

SSLHonorCipherOrder on

SSLProtocol TLSv1 TLSv1.1 TLSv1.2

</VirtualHost>Nginx

Создается конфигурационный файл и папка:

/etc/nginx/conf.d/ssl_servers_inc.conf

/etc/nginx/ssl_cert_servers Файл ssl_servers_inc.conf:

include /etc/nginx/ssl_cert_servers/*.conf;В папке для каждого сертификата панели создается конфигурационный файл с именем <имя сертификата>.conf. При удалении сертификата из списка сертификатов панели соответствующий конфигурационный файл удаляется.

Пример файла manager.conf:

server {

server_name localhost;

disable_symlinks if_not_owner;

include /etc/nginx/vhosts-includes/*.conf;

add_header Strict-Transport-Security "max-age=31536000;";

listen 1501 ssl;

listen 172.31.97.76:1501 ssl default_server;

ssl_certificate "/usr/local/mgr5/etc/manager.crt";

ssl_certificate_key "/usr/local/mgr5/etc/manager.key";

ssl_ciphers EECDH:+AES256:-3DES:RSA+AES:!NULL:!RC4;

ssl_prefer_server_ciphers on;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

}OpenLiteSpeed

Создается конфигурационные файлы и папки:

/usr/local/lsws/conf/listeners/ssl_vhosts_inc.conf

/usr/local/lsws/conf/ssl_conf/manager-ssl.conf

/usr/local/lsws/conf/ssl_conf

/usr/local/lsws/conf/ssl_conf/mapping Файл ssl_vhosts_inc.conf:

include /usr/local/lsws/conf/ssl_cert_listeners/*.conf Пример файла manager-ssl.conf:

listener manager-cert-listen {

address 172.31.97.76:1501

secure 1

keyFile /usr/local/mgr5/etc/manager.key

certFile /usr/local/mgr5/etc/manager.crt

map Default *

include /usr/local/lsws/conf/ssl_conf/mapping/*.conf

}В папке /usr/local/lsws/conf/ssl_conf для каждого сертификата панели создается конфигурационный файл с именем <имя сертификата>.conf. В папке /usr/local/lsws/conf/ssl_conf/mapping для каждого сертификата панели создается конфигурационный файл с именем <имя сертификата>-map.confПри удалении сертификата из списка сертификатов панели соответствующие конфигурационные файлы удаляются. Пример файла manager.conf:

virtualHost manager-cert-vhost {

vhDomain site.domain

vhRoot Default/

docRoot Default/html

context / {

extraHeaders Header set Strict-Transport-Security "max-age=31536000; preload"

}

vhssl {

keyFile /usr/local/mgr5/etc/manager.key

certFile /usr/local/mgr5/etc/manager.crt

certChain 1

}

include /usr/local/lsws/conf/vhosts-includes/*.conf

} Пример файла manager-map.conf:

map manager-cert-vhost site.domain